如何抵御高级威胁?终端全面行为检测很重要

时间:2022-05-25

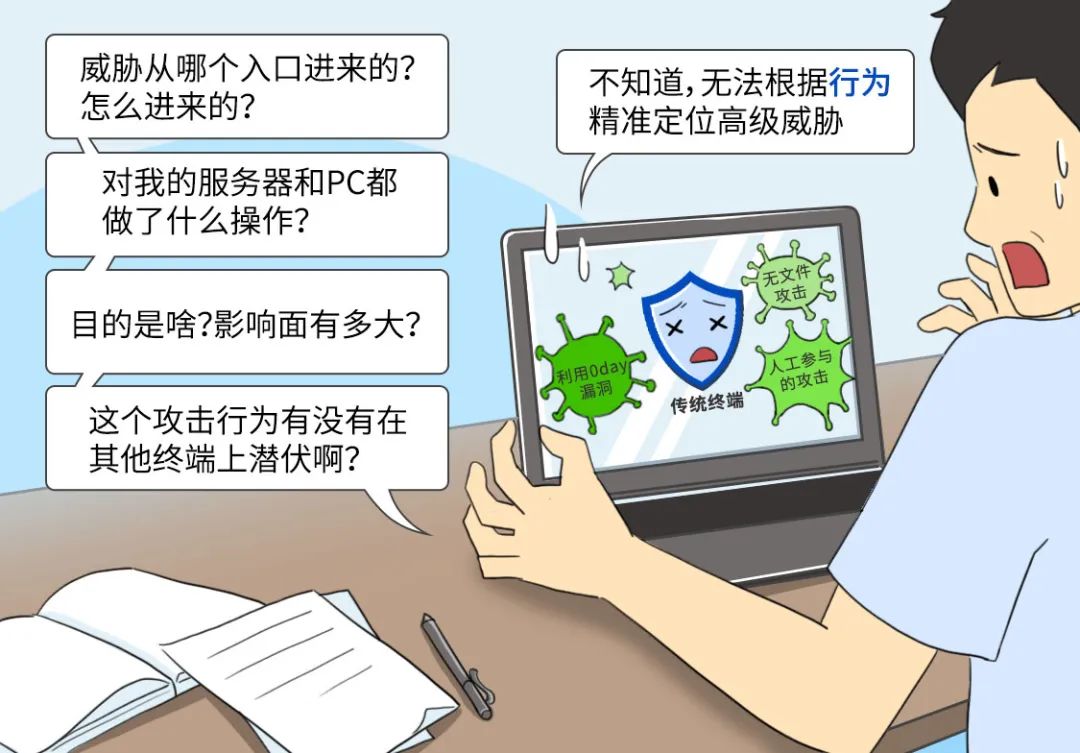

新型复杂威胁层出不穷,如APT类攻击、人工参与的攻击行为等。高级威胁可变幻各种攻击手法入侵,绕过安全检测,而“终端”是高级威胁进入单位内部网络的重要途径,因此传统的终端安全软件面临极大挑战:

1. 新威胁难检测:高级威胁的攻击方式更加复杂而隐蔽(如主流的无文件攻击、0day利用攻击),导致基于文件静态检测的传统终端安全软件无法应对。

2. 威胁响应滞后:传统杀毒软件、终端安全产品在高级威胁入侵后形成病毒文件才发现威胁,响应及处置滞后,导致威胁的影响面不断扩大。

3. 根因难发现:威胁进入终端后,产生一系列的攻击行为、恶意文件等,并不断入侵更多的终端,而传统的终端安全软件无法全面识别威胁行为(如病毒操作、目的、影响面等),导致无法定位终端威胁的来源。

我们如何抵抗高级威胁?

如果将高级威胁比作一个“通缉犯”,该“通缉犯”擅于乔装打扮其外部特征,绕过传统终端安全产品的检测,直达单位内部终端,甚至在单位内部终端中“惹是生非”致使威胁扩散。

威胁可伪装,但在终端侧的行为却无法隐瞒。这就如同通缉犯,不管如何伪装、隐藏特征,最终还是会在人或物品上产生恶意行为。

因此,只有具备全面行为检测能力,才能对高级威胁快速定位,精准防护。通过持续监测、记录终端系统层、应用层的行为数据,并结合用户真实环境做强关联分析,最终实现在攻击过程早期阶段就发现威胁。

同时,需具有强大的分析能力,才能做到更早发现、更快响应。终端行为特征庞大,传统本地分析能力+云端的情报难以快速定位恶意行为,如果能通过云端强大的算力平台,并实时采集IOC信息,再以终端威胁场景再现攻击事件(如勒索、挖矿入侵路径等),那么高级威胁检测将会更加快速。

具备全面行为检测能力前后变化

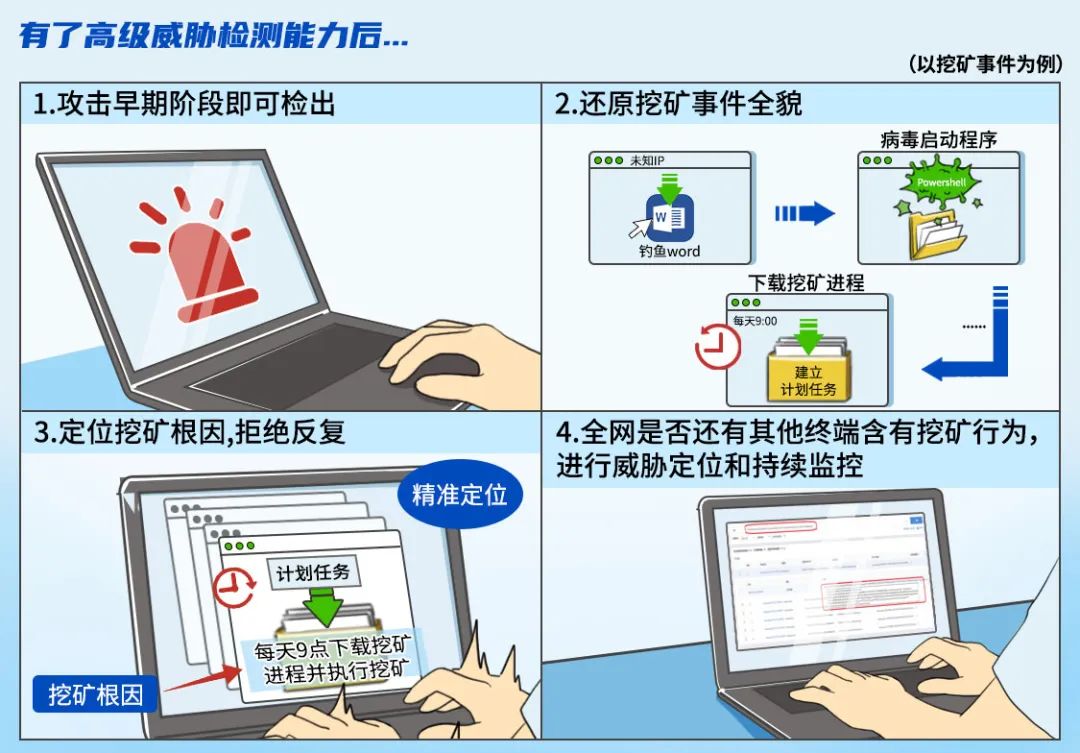

我们以一个常见的挖矿事件为例,看下终端具备全面行为检测能力前后的变化:

未具备全面行为检测能力的终端:当用户发现终端卡顿、CPU占用率高,立即使用杀毒软件进行全盘扫描查杀,在点击“处置”相关威胁文件、进程后,电脑恢复正常。然而次日上班打开电脑,再次出现电脑卡顿现象,于是再次使用杀毒软件、专杀工具查杀。最终,陷入病毒查杀循环,浪费人力精力。

具备了全面行为检测能力的终端:在攻击早期阶段便可检出高级威胁(即:挖矿还未在终端落地时就能提前发现),同时可以还原挖矿事件全过程并持续监控。

在这个过程中,用户可以直观地看到整个过程,包括挖矿病毒从哪里进来、进入系统后对终端采取了哪些操作、影响面有多大、是否还有其他终端含有类似挖矿行为等。因此可以准确定位挖矿根本原因并进行有效处置,还能预判其他终端是否含有潜伏挖矿行为,做到一次性处置同类型事件。

深信服EDR+SaaS XDR持续抵御高级威胁

深信服EDR全面采集终端行为,并通过威胁场景重现技术,同时结合云端XDR平台强大的数据采集能力进行全网终端威胁狩猎、快速联动响应:

全面的终端行为检测能力,狙击高级威胁

全面的端侧行为数据采集能力:基于ATT&CK攻击矩阵采集端侧系统层、应用层行为数据,包括进程、文件、注册表等13个类别数据,为攻击全面分析提供丰富数据源,提升威胁研判的精准度,减少误报。

创新的威胁场景重现技术:高级威胁经常利用正常软件/系统操作相似性,而传统终端安全软件只能基于1-2个行为特征检测,难以检测出来。深信服EDR在自研SAVE人工智能检测引擎基础上,创新地合入场景重现IOA检测技术(支持挖矿、勒索、webshell攻击、无文件攻击等十大场景),将各种行为和上下文信息进行聚合关联后转变为各种场景,从场景层面判别正常业务或恶意攻击,从而获得更高的威胁检出率,成为国内首个以满分通过AV-TEST测评的企业级终端安全产品。

与云端XDR平台双向赋能,实现快速响应

深信服EDR区别传统终端安全软件仅同步云端情报,还可联动云端XDR平台,通过强大算力对行为数据聚合分析,基于IOA+IOC全面精准研判攻击,深度还原攻击事件、定位根因,包括威胁从哪来、干了什么、影响多大、是否还有潜伏等,复杂的APT事件定位从几天时间缩短为小时级,同时云端专家还可提供专业处置与加固建议,让安全响应更快速。

深信服EDR基于全面的行为检测+SaaS XDR联动能力,实现端点一站式防护闭环,快速应对各类威胁。同时,深信服EDR凭借优秀的产品实力及安全效果,获“主机入侵检测类别”增强级认证,持续为用户提供高级威胁检测更全面,联动响应更快的轻量级终端安全软件。

15527777548/18696195380

在线咨询

15527777548/18696195380

在线咨询