Fastjson远程代码执行漏洞安全风险通告

时间:2022-05-25

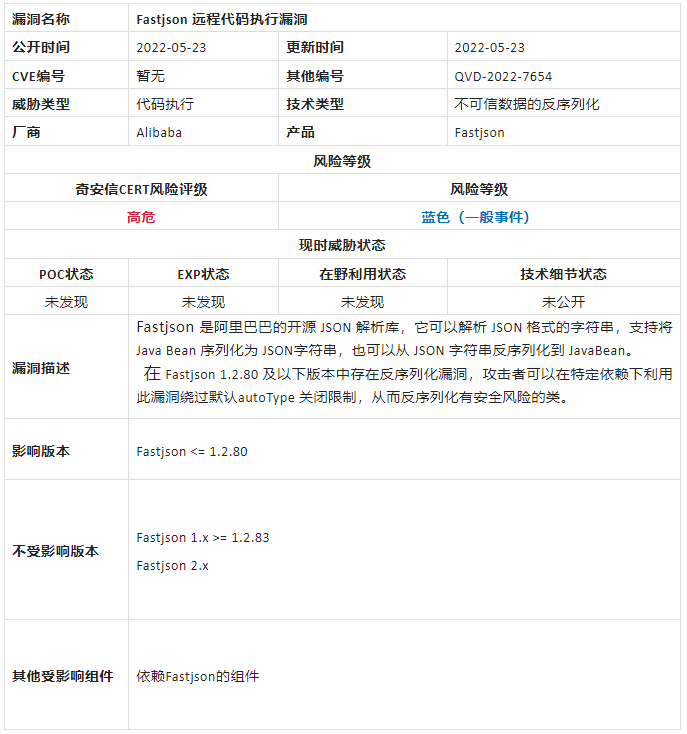

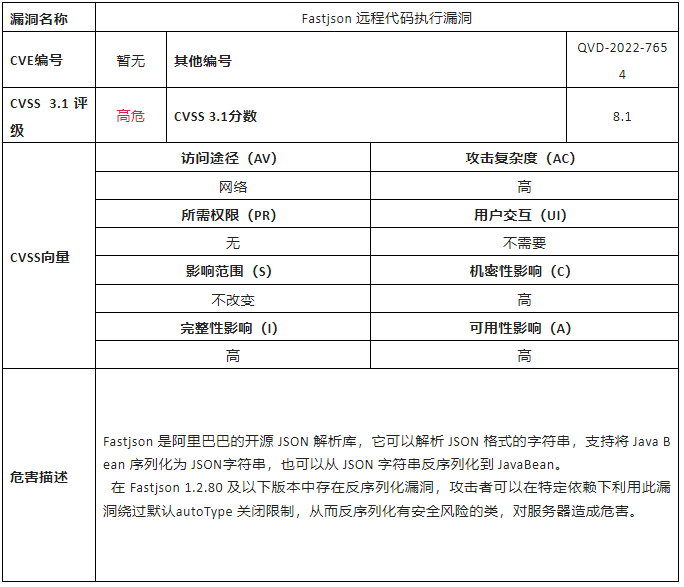

近日,奇安信CERT监测到 Fastjson 远程代码执行漏洞,在 Fastjson 1.2.80 及以下版本中存在反序列化漏洞,攻击者可以在特定依赖下利用此漏洞绕过默认autoType 关闭限制,从而反序列化有安全风险的类。在特定条件下这可能导致远程代码执行。鉴于该漏洞影响范围极大,建议客户尽快做好自查及防护。

威胁评估

处置建议

1、版本升级

目前Fastjson已发布修复版本,用户可升级至最新版本 Fastjson 1.2.83:https://github.com/alibaba/Fastjson/releases/tag/1.2.83

Fastjson 2的AutoType没有内置白名单,必须显式打开才能使用。故用户可以升级至 Fastjson v2 版本:https://github.com/alibaba/Fastjson2/releases

2、缓解措施

在Fastjson 1.2.68 版本及之后的版本可通过开启safeMode 功能来关闭autoType功能从而杜绝反序列化 Gadgets 类变种攻击。

开启方法请参见: https://github.com/alibaba/Fastjson/wiki/Fastjson_safemode

需要注意的是开启该功能后,将不支持autoType,可能会对业务产生影响。

参考资料

[1]https://github.com/alibaba/Fastjson/wiki/security_update_20220523

[2]https://github.com/alibaba/fastjson2/releases

[3]https://github.com/alibaba/fastjson/releases/tag/1.2.83

时间线

2022年5月23日,奇安信CERT发布安全风险通告。

上一篇:高危 | BIND逻辑错误漏洞 下一篇:俄罗斯拥有可操纵社交媒体趋势的强大僵尸网络

15527777548/18696195380

在线咨询

15527777548/18696195380

在线咨询